ECDL ICDL appunti modulo 1 Computer essentials

60 domande con risposta corretta

Bonus: appunti modulo 2, 5, 7 utili anche per EIPASS

Autore: Andrea Pacchiarotti

Ultimo aggiornamento: 04 Febbraio 2022

Categoria: Microsoft Office ECDL ICDL modulo 1 Computer essentials, 2, 5, 7

Sommario ECDL ICDL: appunti modulo 1 Computer essential, 2, 5, 7

- Tecnologie della comunicazione e dell'informazione (ICT)

- Tipi di computer e altri dispositivi digitali

- Unità di misura da Bit a Yottabyte

- Memoria

- Periferiche

- Porte di input/output

- Fattori che influenzano le prestazioni di un computer

- Processore

- Software

- Accessibilità del computer

- Copyright e licenza d'uso del software

- Estensioni/formati dei file

- Reti

- Sicurezza

- Malware

- Software antivirus

- Hacking, Kracking e Hacking etico

- Firewall

- Benessere di un utente o di un dispositivo

- Modulo 1 Domande e risposte

- Modulo 2 Online Essentials

- Modulo 5 IT Security

- Modulo 7 Online Collaboration

ECDL ICDL: appunti modulo 1 Computer essentials. 60 domande con relative risposte per le certificazioni ECDL ICDL Base e ECDL ICDL Standard, ma utile anche per EIPASS ed IC3

Tecnologie della comunicazione e dell'informazione (ICT)

ICT: studio dei metodi per memorizzare ed elaborare le informazioni dal punto di vista informatico e loro applicazione nella vita quotidiana (programmazione e costruzione dei computer, uso dell’informatica nella pubblica amministrazione, nel lavoro, istruzione/CBT, ecc.).

Servizi internet:

Oltre alle pagine Web, internet mette a disposizione vari servizi:

navigazione nel web alla ricerca di informazioni

e-commerce tramite il quale un’azienda crea un proprio sito internet dove la merce viene esposta con immagini, video, testi e link e chi visita il sito può acquistarla online. Il pagamento avviene tramite carta di credito, carta prepagata, bonifico bancario, a volte alla consegna.

e-banking (anche detto home banking, internet banking, web banking), per visualizzare dati bancari (informative) ed effettuare transazioni (acquisto/vendita) monetarie attraverso la connessione internet che ha permesso la nascita di banche totalmente online che non hanno sportelli dislocati sul territorio nazionale o ne hanno pochissimi e gestiscono i fondi online. Tali istituti praticano condizioni d’interesse spesso migliori rispetto a quelle sui conti correnti delle banche tradizionali in quanto hanno meno costi lavorativi e delle infrastrutture necessarie all’attività bancaria. Lo svantaggio risiede nei rischi di violazione del proprio conto corrente se qualcuno riesce a carpire i codici di accesso personali al servizio.

e-government, l'informatizzazione della pubblica amministrazione con sportelli raggiungibili online.

e-learning (formazione elettronica), si ha una metodologia didattica che offre la possibilità di erogare contenuti formativi elettronicamente attraverso internet.

posta elettronica (e-mail che necessita di protocolli quali POP3 per la posta in arrivo e SMTP o IMAP per la posta in uscita), messaggistica istantanea (IM) per lo scambio in tempo reale di messaggi di testo, chat, blog (diario personale online).

Le tecnologie ICT sono utilizzate nella telefonia mobile: con il telefono cellulare è possibile la comunicazione vocale e la comunicazione scritta tramite SMS e MMS.

L’evoluzione del telefono cellulare, lo smartphone, ha moltiplicato le funzioni possibili. Ad esempio la navigazione in internet e lo scambio di dati.

Download (scaricamento file da internet) e Upload (caricamento di file su internet, es. inserire un filmato su Youtube) di file. Le velocità di caricamento e scaricamento dipendono dal tipo di linea (es. ADSL, fibra ottica) e si misurano in bit per secondo (bps), Kilobit per secondo (Kbps), megabit per secondo (Mbps), gigabit per secondo (GBps).

Telelavoro: attività lavorativa svolta in un luogo diverso dall’azienda, normalmente a casa.

Voip: conversazione telefonica tramite internet. Permette di veicolare le chiamate audio e video.

Video chiamata: chiamata telefonica con la visione degli utenti tramite la webcam

Feed RSS: possibilità di avere disposizione gli ultimi aggiornamenti di un sito.

Podcast: un programma radio o video registrato in internet.

Usenet è un sistema che permette la distribuzione automatica di notizie tra migliaia di gruppi di utenti, detti newsgroup.

Applicazioni di produttività di ufficio: programmi come elaboratori di testi, fogli di calcolo, presentazioni, ecc. (ad esempio quelli di Microsoft Office) accessibili, oltre che da PC anche da dispositivi mobili come tablet e smartphone. Altre tipologie di programmi a scopo specifico (special purpose) che vedremo più avanti.

Tipi di computer e altri dispositivi digitali

Hardware e software

Hardware (hard = rigido, duro; ware = materiale): è la parte fisica del computer, tutto quello che si può toccare (es. monitor, tastiera).

Software: dati e programmi che permettono al PC di eseguire i compiti.

Tipologia di elaboratori per dimensioni e potenza di calcolo

- Supercomputer sfrutta le tecnologie più moderne e costose per elaborare ad altissima velocità . Usato in ambito aerospaziale, militare, aeronautico, ecc.

- Mainframe usato spesso nelle reti con centinaia di computer, i quali a volte non posseggono memoria o processore proprio, per questo motivo sono chiamati terminali stupidi o non intelligenti perché in grado solo di visualizzare dati e di rispondere a semplici codici di controllo

- Minicomputer stesso concetto dei mainframe in scala ridotta

- Workstation capacità grafiche, di elaborazione, memorizzazione e costo superiori a quelle di un personal computer standard

- Personal computer (PC)

- Computer Fissi o Desktop: formato da un contenitore metallico, detto case o cabinet. Nel case, secondo il modello teorico di Von Neumann, si posso distinguere quattro moduli che colloquiano tramite linee dedicate dette bus: il processore o CPU, la memoria di massa, la memoria centrale, le periferiche di I/O ovvero d'ingresso (input) e d'uscita (output). La piastra sulla quale tutti i componenti sono saldati

è chiamata Scheda Madre o Motherboard.

A seconda della forma del case, ci sono diversi formati:- Tower: il case è disposto come una torre. Permette una facile aggiunta di componenti, quindi il computer risulta facilmente espandibile, ma di notevole ingombro. Permette facilmente la dispersione del calore prodotto. È una soluzione usata per computer potenti soggetti a espansione e aggiornamenti

- MiniTower: come aspetto sono simili ai precedenti, sono più larghi e più bassi. Difficilmente soggetti a surriscaldamento, hanno un ingombro inferiore ma risultano meno facilmente espandibili

- Desktop: è la soluzione con meno ingombro. Il case è appoggiato in orizzontale e il monitor è posto sopra. Ha maggior facilità di surriscaldamento

- Compatti: è la soluzione con il case integrato nel monitor, tutto in un blocco. Minima possibilità di espansione

- Portatili o laptop o notebook è un sistema trasportabile, di dimensioni ridotte, a forma di libro con monitor piatto da una parte e tastiera dall'altra. Hanno una batteria

ricaricabile che ne permette l'uso anche in assenza di corrente. I componenti sono miniaturizzati e ottimizzati per permettere il maggior risparmio di energia possibile. Esistono delle categorie particolari di notebook:

- Network computer: usato spesso dai rappresentanti di prodotti alimentari o farmaceutici per effettuare gli ordinativi o per illustrare al cliente le loro proposte. Si possono collegare immediatamente alla rete per sfruttare le risorse di quest'ultima, in particolare per collegarsi all'unità centrale dell'azienda. Non possiedono una propria memoria interna. Tutti i salvataggi sono effettuati via rete. Ha un basso costo

- Netbook: notebook dalle dimensioni ridotte e più leggero: ha un monitor al massimo di 10-11 pollici e un peso inferiore al chilogrammo. Ha potenzialità inferiori rispetto ad un notebook: non possiede il lettore/masterizzatore DVD

- Tablet PC generalmente di piccole dimensioni (lo schermo più diffuso è di 10-12 pollici) e potenzialità inferiori a un notebook, che può essere utilizzato con le dita, essendo dotato di schermo sensibile al tocco (touchscreen)

- Altri dispositivi portatili

- Palmari, detti anche PDA o palmtop, in genere usati come agende, rubriche telefoniche o per prendere appunti

- Telefoni cellulari chiamato anche cellulare o telefonino, è un apparecchio radio trasmittente e ricevente per la comunicazione in radiotelefonia, collegato a una rete telefonica. Il telefono cellulare consente di avere sempre disponibile un collegamento telefonico se si trova nella rete di copertura del suo operatore

- Smartphone telefono di terza generazione che, oltre a offrire tutte le funzionalità di telefonia più all'avanguardia, racchiude in se le molteplici funzioni e applicazioni caratteristiche di un computer palmare, gestite da un SO, come ad es. Microsoft Windows Mobile. Lo smartphone permette di inviare o ricevere messaggi immediati (SMS e MMS) ed e-mail, ascoltare file mp3, guardare filmati, navigare in internet, giocare, gestire l'agenda, sincronizzare i dati del telefono con quelli del proprio PC e molto altro. All'occorrenza può diventare un navigatore GPS. Inoltre si possono aggiungere altre applicazioni aumentandone le potenzialità

- Lettori multimediali pensati per riproduzione audio, nei modelli più evoluti permette anche la registrazione e la visione di video, in vari formati. Possiedono una elevata memoria di tipo magnetico o flash. Possono avere funzioni di apparecchio radio, supporto alle reti Wi-Fi, ricevitore GPS integrato, ecc.

- Fotocamera digitale fotocamera che, al posto della tradizionale pellicola fotografica, ha dei sensori che trasformano la luce che li colpiscono in segnali elettrici memorizzati su appositi supporti come le schede SSD

Unità di misura da Bit a Yottabyte

La più piccola unità di misura è detta Bit (Binary digit - Numero binario)

8 Bit formano un Byte cioè un carattere

1024 Byte = 1KB Kilobyte 1024 caratteri

1024 KB = 1MB Megabyte circa 1 milione di caratteri

1024 MB = 1GB Gigabyte circa 1 miliardo di caratteri

1024 GB = 1TB Terabyte

1024 TB = 1PB Petabyte

1024 PB = 1EB Exabyte

1024 EB = 1ZB Zettabyte

1024 ZB = 1YB Yottabyte

Sostituendo ai byte gli hertz (Hz), si ottengono misure di velocità

Se in Windows apriamo le proprietà del disco locale C (l'hard disk) possiamo ad es. capire quanto è capiente. A è invece l'unità che contraddistingue il floppy disk da 5¼ e da 3½: i primi erano a doppia densità -sigla DD-: memorizzavano fino a 720 Kb; quelli ad alta densità -sigla HD-, con aspetto identico, hanno però capacità doppia, 1,44 Mb. Un tempo i floppy appena acquistati andavano formattati, ciò creava le tracce e i settori per memorizzare i byte; è possibile farlo dalla finestra del Computer ad es. con il tasto destro sull'unità da formattare: non è possibile formattare direttamente l'hard disk che contiene Windows.

Memoria

cache pronuncia chaesc (è velocissima) mantiene copia delle informazioni più richieste per velocizzare l'esecuzione dei programmi. Generalmente un elaboratore ha due livelli di cache, quella di:1° livello (capienza tra 8Kb e 128Kb), funziona con la stessa velocità del processore

2° livello (capienza tra 128Kb e 2Mb), posta di solito in un chip diverso dal processore

interna o primaria o centrale (è veloce) posta sulla scheda madre.

RAM. Volatile/temporanea (perde il contenuto se si spegne il computer). Vari Gb in progressione geometrica, es. 1, 2, 4, 8, 16, ecc.ROM. Contiene il firmware detto BIOS che all'accensione del PC testa computer e periferiche e carica il SO nella RAM; l'operazione di avvio è detta bootstrap.

esterna o secondaria o di massa (è lenta) posta su dispositivi collegati alla scheda. La memorizzazione

è permanente (fino a una successiva sovrascrittura).

Hard disk (interni ed esterni). Da Gb a Tb

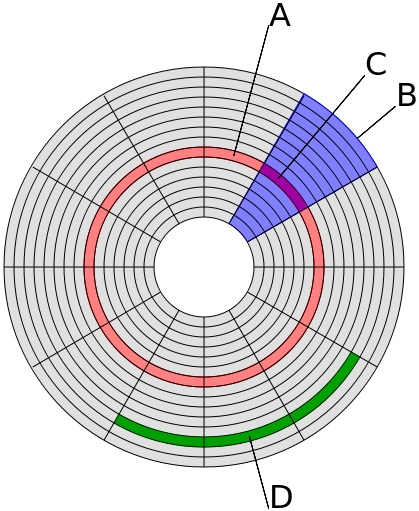

Ogni arco di circonferenza è detto Traccia: più tracce formano un Cluster. Uno spicchio di arco si chiama Settore

Pendrive. Vari Gb in progressione geometrica, es. 1, 2, 4, 8, 16, 32 ecc.

CD ROM, CD R, CD RW. 650/720Mb

DVD con i vari formati. Da 1,4Gb dei mini DVD, ai 17Gb

Blu-ray Disk. 25Gb a singolo strato, 50Gb se doppio strato

Memory card. Vari Gb in progressione geometrica, es. 1, 2, 4, 8, 16, ecc.

Floppy disk. 1,44Mb

Data cartridge, Nastri magnetici, ad esempio i DAT per l'audio. Varie capienze

Zip disk. Da 100Mb a 750Mb

Disco di rete

Memorie online, i cloud storage come iCloud, SkyDrive, Google Drive, Dropbox, OneDrive

Altri: Banda magnetica su bancomat, Carta di credito, Schede telefoniche, Smart card, schede SSD

Memoria flash: memoria allo stato solido, di tipo non volatile, che può anche essere usata come memoria di lettura-scrittura. Quando viene utilizzata come ROM viene chiamata flash ROM.

Per la capacità di memorizzare grosse quantità di dati in un ridotto spazio fisico

è usata frequentemente nelle fotocamere digitali, nei lettori di musica portatili, nei cellulari, nelle pendrive (chiavette), nei palmari, nei moderni computer portatili e in molti altri dispositivi.

Periferiche

- di input: permettono l'invio di dati al calcolatore

- Tastiera (QWERTY e QZERTY in base alla disposizione dei tasti)

- Mouse

- Trackball

- Joystick

- Touchpad

- Penna ottica

- Tavoletta grafica

- Scanner (l'OCR serve a riconoscere i caratteri)

- Videocamera e webcam

- Macchina fotografica digitale

- Microfono

- Digitalizzatore vocale

- Lettori (di bande magnetiche, codici a barre, smart card)

- di output: permettono di visualizzare i risultati delle elaborazioni effettuate dal calcolatore

- Monitor CRT e LCD la cui dimensione si misura in pollici sulla diagonale, hanno un numero variabile di pixel che ne definisce la risoluzione (la distanza in millimetri dei pixel è detta dot pitch), inoltre un monitor di buona qualità dovrebbe avere una frequenza di refresh di almeno 60Hz per evitare lo sfarfallio

- Proiettore

- Stampanti ad aghi o a impatto, a getto d'inchiostro (ink jet), termiche, laser, 3D, multifunzione, plotter

- Altoparlanti

- Sintetizzatore vocale

- Cuffie

- Registratori di tessere magnetiche o microfilm

- di input/output

- Monitor touch screen

- Modem (la velocità di trasmissione è misurata in baud, byte per secondo (es. 56 Kbps: bps = bit per secondo). A seconda della velocità e della linea utilizzata esistono diversi tipi di modem:

- PSDN: lavorano su linea telefonica tradizionale, linea commutata, con una velocità massima di trasmissione di 56 Kbps

- ISDN: lavorano su linea telefonica ISDN, una doppia linea telefonica, con velocità massima di 128 Kbps

- ADSL: utilizza la trasmissione digitale contemporanea di dati, suoni e immagini con velocità massima fino a 8 Mbps. La trasmissione è asimmetrica (velocità di ricezione maggiore di quella di trasmissione)

- GPRS e UMTS: sono i modem presenti nei navigatori satellitari e nei cellulari che permettono la navigazione in internet anche dal telefonino senza bisogno di cavi. La velocità massima nel caso dell'UMTS è di 3 Mbps

- HSDPA: permette di avere una banda più larga rispetto all'UMTS e consente di raggiungere delle velocità di accesso alla rete più elevate.

Porte di input/output

Le unità di input/output sono collegate alla Motherboard attraverso porte:

- PS2: di forma circolare veniva usata per collegare mouse o tastiera

- seriali: invia informazioni alla velocità di un bit alla volta, veniva usata per collegare mouse, tastiera e modem

- parallele (dette anche LPT): più veloce della precedente dato che i dati viaggiano in parallelo, veniva usata per stampanti e scanner

- PCMCIA: per le PC Card

- USB: molto più veloce, permette di collegare (quasi) tutti i dispositivi periferici essendo Universal, inoltre si possono collegare in cascata più periferiche senza dover spegnere il PC

- VGA per i monitor analogici; DVI e HDMI (trasmissione audio e video ad alta definizione attraverso un unico cavo) per monitor digitali

- di rete: è la porta Ethernet per collegare il computer alla rete

- FireWire: creata dalla Apple, molto simile all'USB. Adatta al collegamento di macchine fotografiche digitali e videocamere

Le prime 4 di queste porte sono scomparse negli ultimi modelli di computer.

Fattori che influenzano le prestazioni di un computer

Se il processore svolge le operazioni in modo più rapido e se la memoria è più capiente, tutto il computer opererà in modo più veloce.

La velocità dipende anche da quante applicazioni, sono contemporaneamente in esecuzione (multitasking). Se il processore deve stare attento all’antivirus, alla stampa, al programma di videoscrittura e alla spedizione delle mail nella stessa sessione, lavora in modo più lento rispetto a quando è in esecuzione un solo processo (possibilità di swap).

Ha importanza nella valutazione delle prestazioni anche la scheda grafica o scheda video: per la crescente qualità e complessità di immagini, animazioni e video, la scheda grafica è diventata fondamentale, tanto che oggi ha un proprio processore, detto GPU e una propria memoria e si connette alla scheda madre attraverso porte apposite.

Nei computer economici la scheda video è invece incorporata nella scheda madre.

Processore

Il processore interpreta ed elabora tutte le informazioni in entrata e fa eseguire tutte le relative operazioni;

è la struttura fisica che consente l'esecuzione delle singole istruzioni ed

è la parte che più di ogni altra caratterizza il calcolatore contribuendo a definirne le prestazioni. Le operazioni fondamentali di una CPU sono:

1. Operazioni aritmetico/logiche

2. Spostamento dei dati

3. Controllo di altri elementi hardware

La CPU legge ed esegue le istruzioni contenute nella memoria principale grazie a due unità che si chiamano CU e ALU

L'ALU si occupa dell'esecuzione delle operazioni logico/matematiche

La CU:

1. Acquisisce istruzioni/dati dalla memoria

2. Interpreta le istruzioni

3. Coordina la ALU

4. Trasferisce alla memoria centrale i dati elaborati dalla CPU

Oltre a CU e ALU in un processore sono presenti i Registri, particolari memorie che contengono i dati e gli indirizzi delle istruzioni.

Ogni processore ha un particolare insieme di istruzioni che è capace di eseguire (chipset).

Le istruzioni sono espresse nel linguaggio macchina, un particolare codice che può essere interpretato dalla CU. Ogni operazione complessa è suddivisa in operazioni elementari (dette cicli di istruzione).

La velocità (o frequenza) di un processore si esprime in milioni di operazioni al secondo realizzate e si misura in Mhz (megahertz = Mhz = milioni di cicli al secondo) o attualmente in Ghz (Gigahertz = Ghz = miliardi di operazioni al secondo).

25 anni fa il celeberrimo processore 486 aveva una velocità di 25 Mhz. Ora siamo nell’ordine di 4 Ghz.

I processori attuali utilizzano una tecnologia multicore (dual core, quad core, 8 core: in pratica un singolo microchip al cui interno si trovano due, quattro, otto processori distinti).

Con due processori l'applicazione in primo piano è eseguita alla massima velocità possibile da un processore mentre l’altro si occupa degli altri processi in background.

Software

Programma ovvero sequenza di istruzioni elementari che possono essere eseguite dall'elaboratore:

è la componente logica, in contrapposizione alla parte fisica detta hardware.

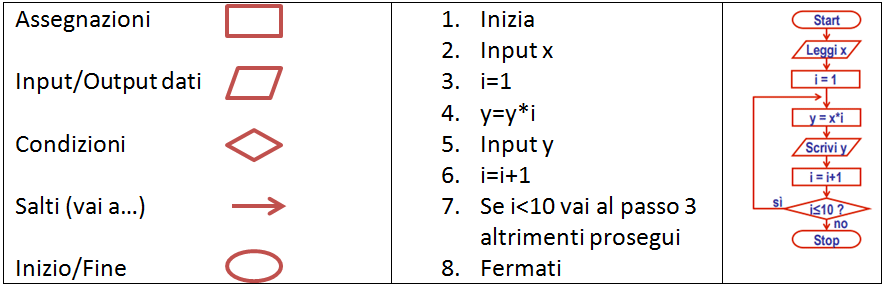

Fasi di sviluppo del software: Analisi (specifiche dei requisiti); Progettazione (stesura algoritmo); Programmazione; Testing; Manutenzione.

Algoritmo: sequenza di passi successivi, ciascuno dei quali specifica un'istruzione; la sequenza completa permette di risolvere un problema. Può essere rappresentato sotto forma di diagramma di flusso che associa alle istruzioni dei simboli grafici.

Esempio: stampare i primi 10 multipli di x

Un programma in esecuzione viene detto processo. Viene normalmente suddiviso in due categorie, software:

- di base: gestisce le funzioni elementari dell'elaboratore.

Per es. il sistema operativo (indicato con SO):

per PC: Windows dal 3.11 a 10, Mac OS, Linux, Unix, ecc.

per tablet e smartphone: Android, iOs per Apple, Windows phone per Microsoft, ecc.

Il SO fa da tramite tra programma applicativo e hardware: ad es., quando da Word si avvia una stampa è Windows che gestisce le operazioni; quando si salva un file da Excel è Windows che lo sistema in memoria, ecc. In particolare il SO:- gestisce tutte le risorse del computer: la memoria, il processore, le periferiche, ecc.

- consente la comunicazione con il computer, attraverso l'interfaccia uomo-macchina

- controlla l'esecuzione dei programmi applicativi

- controlla gli errori software e hardware

- testuale o a linea di comando (es. MS-DOS), i comandi sono forniti dall'utente tramite stringhe (parole) seguendo una sintassi definita. Vantaggi: poca memoria richiesta, velocità elevata, disponibilità di tutti i comandi allo stesso momento; Svantaggi: difficoltà a ricordare i comandi correttamente

- grafica o GUI (es. Windows), i comandi sono forniti dall'utente tramite la selezione dell'immagine che è legata alla operazione richiesta. Vantaggi: facilità d'uso (user-friendly); Svantaggi: pesantezza del SO (lento e grande), disponibilità di comandi complessi solo dopo diversi passaggi

- applicativo: realizza particolari esigenze dell'utente e riesce ad agire solo tramite il software di base; es. Word scrive un testo, Excel realizza un grafico, PowerPoint crea una presentazione, ecc.

Vantaggio: facilità d'uso (user-friendly). Tale software è tradizionalmente suddiviso in:

- linguaggi di programmazione Il codice sorgente di un programma

è l'insieme delle istruzioni che lo costituiscono, scritte con la sintassi propria del linguaggio di programmazione. Nei linguaggi di programmazione:

- interpretati: il codice sorgente viene letto e interpretato da un software interprete presente sul computer dell'utente (es. la Java Virtual Machine interpreta i programmi scritti in Java; interpretati sono anche i linguaggi di scripting come ad es. Javascript o PHP)

- compilati: il codice sorgente per essere eseguito è tradotto nel linguaggio macchina (linguaggio in codice binario comprensibile dalla CPU) di una certa famiglia di CPU/sistemi operativi. Un file tradotto in linguaggio macchina è detto eseguibile e nei sistemi operativi Windows ha estensione .exe (es. C, C++)

Interprete e compilatore sono dunque software usati in alternativa per lo stesso compito. Il programma oggetto è invece la traduzione del codice sorgente in linguaggio macchina.

- software a scopo generale (general purpose), consente anche a un utente inesperto di usare il computer per attività tipiche della vita quotidiana quali scrivere e comunicare.

Sono a scopo generale perche possono essere presenti in contesti diversi: es. Word può essere usato in uno studio di avvocati, da un medico, da un geometra, ecc.

I più comuni sono: elaboratori di testi es. Word; fogli di calcolo es. Excel; database es. Access; presentazioni es. PowerPoint; navigazione in internet tramite browser es. Mozilla Firefox, Microsoft Internet Explorer, Opera, Google Chrome e Apple Safari; telefonia su protocollo IP per telefonare e videotelefonare tramite VoIP es. Skype; messaggistica istantanea es. Yahoo Messanger, Google Talk, Skype; posta elettronica, es. Outlook, ecc. - programmi a scopo specifico (special purpose), risolvono problematiche specialistiche per fascia di utenti, es. gestione di una biblioteca, controllo di un impianto.

Possono essere classificati delle seguenti categorie:- EDP: gestione magazzino, contabilità , paghe etc.

- EIS: fornisce quadri sintetici sulla situazione aziendale

- MIS: simulazioni statistiche per valutare in proiezione l'andamento di un'azienda

- DBMS: trattamento elettronico dei dati aziendali

- CBT: auto addestramento al computer

- Tipici del marketing che fanno analisi What...if

- Progettazione: quasi tutti i progetti (elettronici, meccanici, edilizi, ecc...) vengono disegnati utilizzando applicazioni CAD.

- Applicazioni per tablet/smartphone: le cosiddette app

- linguaggi di programmazione Il codice sorgente di un programma

è l'insieme delle istruzioni che lo costituiscono, scritte con la sintassi propria del linguaggio di programmazione. Nei linguaggi di programmazione:

Spesso accanto al nome dei software c'è un numero che ne indica la versione: se il programma viene aggiornato dalla casa costruttrice con modifiche sostanziali, si ha una versione successiva (es. Microsoft Explorer 1.0, 2.0 e così via), se invece le modifiche non sono sostanziali, es. correzione di errori (bug) del programma, allora si indicherà con un numero tipo 1.1, 1.2, ecc.

Accessibilità del computer

Per facilitare l'utilizzo del PC a chi ha difficoltà visive e motorie sono stati sviluppati particolari software e hardware: es. la trackball può essere usata in modo più agevole del mouse per persone con difficoltà motorie.

Per quanto riguarda il software ci sono gli Screen Reader (lettori dello schermo) che leggono, ripetendole a voce, il nome delle icone e le frasi scritte sul computer. Sono quindi adatti a persone con carenze visive.

È possibile dare dei comandi vocali e dettare dei testi al computer con i programmi di riconoscimento vocale. Una volta installati nel computer, parlando attraverso un microfono, si può evitare di usare mouse e tastiera.

Un programma come Lente di ingrandimento di Windows (Accessori/Accessibilità) permette di fare lo zoom dello schermo, migliorando la visibilità .

La Tastiera su schermo, sempre in Accessori/Accessibilità , visualizza una tastiera sul video in modo che si possono premere i tasti utilizzando il mouse o la trackball.

Copyright e licenza d'uso del software

Tutte le opere di ingegno sono tutelate dalla legge sul diritto d’autore o legge sul copyright.

In generale non è consentito:

1. fare copie non autorizzate di un software o di parte di esso

2. copiare o modificare il modo con cui è stato realizzato e rivenderlo come proprio

3. installarlo su diversi computer senza autorizzazione o cederlo ad altri

4. scambiare o scaricare tramite internet musica, testi, film coperti da copyright

Questo perché quando si acquista un programma non se ne diventa proprietari, ma si acquisisce solo la licenza d’uso, detta EULA la quale è il contratto tra il fornitore di un software e l’utente finale.

Per riconoscere software regolarmente licenziato si deve verificare il numero di registrazione del prodotto (Product Key alfanumerico) o visualizzare la licenza del software (documento legale allegato ai programmi).

Esistono licenze d’uso particolari che sono delle eccezioni a quanto descritto finora:

1. shareware: licenza d’uso gratuita per programmi usabili per un periodo di tempo. Allo scadere del limite di tempo, se non viene acquistato, cessa di funzionare

2. versione di prova: licenza d’uso gratuita per programmi limitati nelle funzionalità che, per poter essere usato in modo completo va acquistato

3. freeware: licenza d’uso gratuita senza limite di tempo. Non è consentito modificare o utilizzare il programma per rivenderlo attribuendosene la paternità

4. pubblico dominio o public domain: gratuito e liberamente modificabile con l’autorizzazione dell’autore

5. open source: gratuito e liberamente modificabile

Estensioni/formati dei file

TXT file di testo, associata solitamente al Blocco note

RTF Rich Text Format - file di testo, associata solitamente a WordPad

DOC DOCX file di testo, associata solitamente a Word fino al 2003 dal 2007

XLS XLSX file di tipo foglio elettronico, associata solitamente a Excel fino al 2003 dal 2007

PPT PPTX file di tipo presentazione, associata solitamente a PowerPoint fino al 2003 dal 2007

MDB ACCDB file di tipo database, associata solitamente ad Access fino al 2003 dal 2007

PDF file di testo, associata solitamente ad Acrobat

BMP GIF PNG JPG JPEG TIFF file di tipo grafico

INI file di inizializzazione contenenti informazioni di configurazione di un programma

SYS file di sistema propri del sistema operativo Windows

PRN file di stampa non cartacea

COM file di comandi contenenti comandi del sistema operativo

TMP file temporaneo che si crea quando avviene una interruzione accidentale di un programma

ZIP RAR file compresso, associata solitamente a WinZip WinRar

HTM HTML XML file di pagine Internet

EXE file eseguibile: sono veri e propri programmi

CDA MID MIDI MP3 WAV WMA file audio

MOV MPEG WMV file video

AVI file audio e video

ISO file immagine dei CD, DVD, BD

Reti

Sistema di connessione di dispositivi informatici attraverso collegamenti fisici (linee telefoniche, cavi dedicati, onde radio, ecc.) per consentire la condivisione di risorse (file, hardware, software) e informazioni.

Altri vantaggi di una rete:

2. Indipendenza dei singoli elaboratori e quindi tolleranza ai guasti

3. Dischi e servizi di backup

4. Possibilità di lavoro di gruppo

Le regole di trasmissione per lo scambio dei dati tra i nodi della rete sono fissate da protocolli di comunicazione (es. TCP/IP).

Altri esempi di protocolli sono:

- FTP: permette all'utente di scambiare file con un computer remoto collegato

- FTP anonimo (anonymous FTP): permette di collegarsi con computer ai quali non possiede normale accesso, inserendo 'ftp' o 'anonymous' come nome dell'utente e il proprio indirizzo di posta elettronica come password

- HTTP: utilizzato nella rete World Wide Web per lo scambio dei documenti ipertestuali HTML, permette di collegarsi ai documenti senza conoscerne l'indirizzo fisico

- Telnet: permette di appoggiarsi a un computer remoto e di farne uso

Topologie di rete

Topologie lineari semplici

![]()

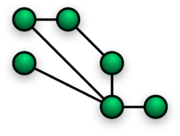

Rete lineare: a ogni nodo fanno capo due rami, a eccezione dei nodi terminali da cui parte un solo ramo. Svantaggi: scarsa affidabilità, se un nodo o un ramo si guasta, la rete viene divisa in due sottoreti isolate; scarsa scalabilità, dato che l’aggiunta o l’eliminazione di un nodo intermedio comporta un'interruzione dell'attività di rete.

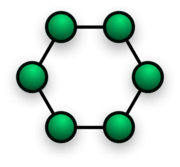

Rete ad anello: topologia lineare di tipo chiuso, in cui a tutti i nodi fanno capo due rami. I messaggi circolano in una sola direzione lungo l'anello, se l'indirizzo di destinazione coincide con l'indirizzo che identifica un nodo, il messaggio viene trattenuto; diversamente, il nodo rigenera il segnale e fa proseguire il messaggio verso il nodo successivo. L’anello può essere progettato per scavalcare un nodo guasto, ma non si presta all'aggiunta di nuovi nodi.

La più diffusa implementazione della rete ad anello è la rete ad anello Token ring: usa il passaggio di una parola-chiave come sistema di regolazione del traffico sulla linea di collegamento. Lungo l'anello viaggia un segnale che governa il diritto alla trasmissione. Quando una stazione ha informazioni da trasmettere, controlla la parola-chiave, la modifica per indicare che sta usando la linea e inserisce le informazioni. Gli standard per le reti ad anello con parola-chiave sono definiti nella raccomandazione IEEE 802.5.

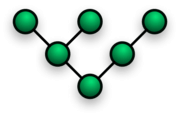

Topologie lineari complesse

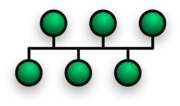

Rete ad albero è una variante più complessa di una rete lineare, in cui da ciascun nodo possono dipartirsi più catene lineari distinte. Per ogni coppia di nodi esiste un solo percorso di collegamento. Il primo nodo padre comune è dotato di funzionalità di distribuzione più sofisticate per poter determinare la diramazione corretta verso cui instradare il segnale.

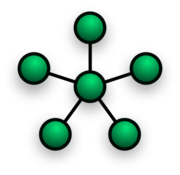

Rete a stella: come per la topologia ad albero la comunicazione diretta tra due nodi figli può avvenire solo attraverso il nodo padre (hub) comune che smista le comunicazioni tra i nodi: quando un utente invia un messaggio, questo giunge automaticamente al computer centrale, che a sua volta lo indirizza al nodo di destinazione. Vantaggio: il guasto di un nodo non si riflette sugli altri. Svantaggi: se si guasta il computer centrale viene disabilitata l'intera rete; costo elevato dei collegamenti, dovuto al fatto che ogni nodo è connesso individualmente all'elaboratore centrale.

Topologie a maglia

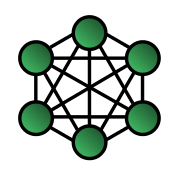

Rete completamente magliata: ogni nodo è collegato direttamente con tutti gli altri nodi della rete con rami dedicati. Dato un nodo qualsiasi, esiste sempre almeno un percorso che consente di collegarlo a un altro nodo qualsiasi della rete. Vantaggio: robustezza di fronte ai guasti nei collegamenti tra i nodi.

Rete parzialmente magliata: come la precedente ma utilizza solo un sottoinsieme di tutti i collegamenti diretti definibili tra i nodi.

Topologia a bus

Rete a bus: i dispositivi sono collegati linearmente a un unico cavo di comunicazione, detto bus. Poiché tutti i messaggi viaggiano in entrambi i sensi lungo un'unica linea, esistono protocolli di comunicazione che stabiliscono delle norme per evitare sovrapposizioni. Vantaggi: molto scalabile (l'aggiunta di un nodo non comporta aggiunta di collegamenti né interruzione dei collegamenti esistenti) e robusta (la rottura del bus porta ad avere comunque un partizionamento della rete in due topologie a bus).

Rete Peer-to-peer (P2P): i nodi non sono gerarchizzati in client o server fissi, ma in nodi paritari (peer) che possono cioè fungere sia da cliente che da servente verso gli altri nodi terminali (host) della rete. La connessione si realizza in modo diretto tra 2 host (es Emule, BitTorrent).

Rete in base all'estensione geografica

WPAN - rete personale senza fili: utilizza Bluetooth come tecnologia trasmissiva di dati a breve distanza

LAN - rete locale: gruppo di elaboratori e di altri dispositivi elettronici interconnessi situati all'interno dello stesso edificio e utilizzano mezzi trasmissivi dedicati e privati. Una normale LAN è quindi una piccola rete (da 2 a 30 utenti), che non attraversa il suolo pubblico con i propri mezzi trasmissivi. Quando la rete locale diventa fisicamente molto grande e le distanze fra gli elaboratori aumentano, vengono inseriti nella struttura della rete dei dispositivi hardware (quali hub, bridge, switch, router, gateway) per potenziare il segnale che fluisce attraverso i cavi in modo che raggiunga meglio il destinatario

WLAN - rete locale senza fili

MAN - rete urbana: utilizza tecnologie simili a quelle delle reti locali, avendo però mezzi trasmissivi messi a disposizione da un gestore pubblico

WAN - rete geografica: rete formata da nodi che geograficamente si trovano a notevoli distanze (fino a livello mondiale come la rete internet) e che utilizza canali trasmissivi che attraversano il suolo pubblico. In effetti connette un elevato numero di elaboratori singoli, reti locali e MAN. Nelle WAN vengono usati vari mezzi trasmissivi, doppini telefonici, fibre ottiche e tecnologie satellitari. Un altro esempio di WAN è ARPAnet

VPN - rete virtuale privata: ibrido tra LAN e MAN è una rete privata (caratteristica della LAN) che sfrutta una rete pubblica (caratteristica della MAN e WAN), la rete internet. La VPN permette a computer ubicati in luoghi fisici diversi di stabilire un collegamento privato come se ci fosse un “tunnel virtuale” che corre tra i nodi pubblici di internet. Dato che le connessioni a internet sono connessioni pubbliche, quindi con accesso non protetto, c’è il rischio che le informazioni trasmesse sul web attraverso una VPN possano essere intercettate. Per garantire la sicurezza di una rete VPN è richiesta un’autenticazione all’accesso ed è possibile crittografare/cifrare i dati per inviarli solo a un computer, o a gruppi di computer specifici

GAN - rete globale: collega computer dislocati nel mondo, anche via satellite

Amministratore di rete o di sistema

Si occupa della gestione e della manutenzione della rete e garantisce, anche per aspetti legali, un’adeguata protezione dei dati. Stabilisce chi e come può accedere alle risorse di rete attraverso l’assegnazione di account (nome utente e password), a ogni account è associato il rispettivo livello di abilitazione per l’accesso alle risorse. Conserva l’elenco degli account in un luogo sicuro e richiede la modifica periodica delle password da parte degli utenti.

Internet, Intranet, Extranet

Internet è una rete di reti (cioè collega fisicamente tra loro migliaia di reti locali di elaboratori a livello mondiale) che mette a disposizione degli utenti collegati informazioni di vario genere in forma di pagine ipertestuali cioè pagine con testo, immagini, filmati e link (collegamenti ad altre pagine).

Internet ha origine come rete militare americana (chiamata ARPANET) durante il periodo della Guerra Fredda, che collegava 4 elaboratori militari, in modo che, se le linee telefoniche tradizionali fossero state distrutte, ci fosse un sistema di collegamento alternativo. Quando le esigenze militari vennero meno, intorno al 1983, il Ministero lasciò tutto l’apparato alle più importanti università, per agevolare la diffusione delle informazioni scientifiche, nacque così internet.

Alla fine degli anni 80 il CERN (Centro Europeo per le Ricerche Nucleari) di Ginevra, mette a punto il WWW che consiste nell’organizzazione delle informazioni in modo ipertestuale.

Il codice con cui viene scritta una pagina ipertestuale è l’HTML. Questo codice viene interpretato dal programma che permette di navigare in internet, il browser (es. Internet Explorer, Edge, Firefox, Google Chrome, Safari).

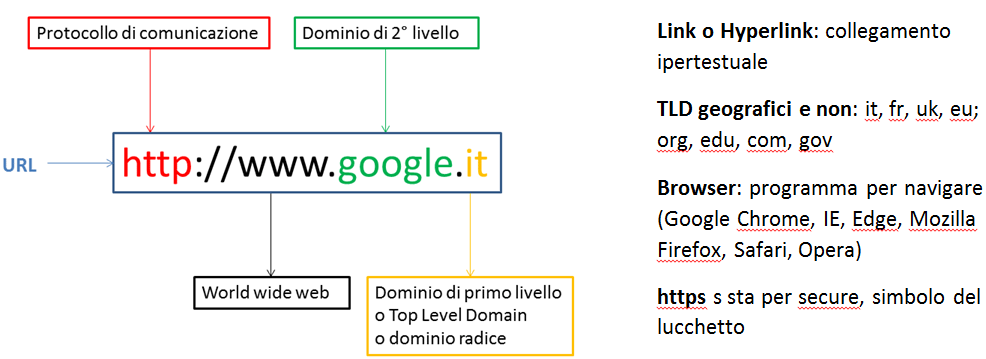

L’URL (es. www.google.it) rappresenta il nome con cui le risorse sono conosciute dalla rete internet.

Intranet è un sistema di collegamento in rete simile a Internet ma riservato alle comunicazioni all'interno di un'azienda o di un gruppo di aziende

Extranet permette anche a soggetti non operanti all'interno della suddetta azienda di accedere a tutte o parte delle informazioni e dei servizi o di immettere dati

Le reti Internet sfruttano tutti i mezzi di trasmissione elettronica disponibili: fibre ottiche, linee in rame per telefoni, canali radio o a microonde e reti satellitari per telecomunicazioni.

Ogni singolo elaboratore o rete inserito in Internet, denominato ospite Internet (host), è dotato di un indirizzo identificativo di Protocollo Internet (IP) composto da quattro numeri che vanno da 0 a 255 (es. 198.105.232.1), che individua quel determinato sistema nel mondo.

Accesso a una rete

Le aziende che permettono a un utente di accedere alla rete internet si chiamano ISP, es. Telecom, Infostrada, Fastweb sono fornitori del servizio internet. Per navigare in internet si deve sottoscrivere un abbonamento (a tempo di connessione, senza pagare un canone fisso -free- o a canone di abbonamento senza limiti di tempo di connessione -flat-) e collegarsi alla rete tramite un modem.

L'accesso a internet è possibile attraverso varie modalità di connessione, che si differenziano per il tipo di collegamento fisico e di banda di trasmissione, si può usare:

1. la linea telefonica tradizionale

2. il telefono cellulare come modem, attraverso le reti 3G (terza generazione), 4G, 5G più veloce

4. l’accesso via cavo cioè una connessione a banda larga che utilizza lo stesso cablaggio della TV via cavo

5. il Wireless Fidelity (wi-fi) cioè una connessione senza il filo (es. modem ADSL, Internet Key o access point wireless presenti negli aeroporti, negli alberghi, ecc.)

6. il Wi-max cioè una connessione senza fili a banda larga che, rispetto al wi-fi, è più veloce e si diffonde a maggiore distanza (decine di km anziché decine di metri)

7. il satellite cioè una connessione a banda larga attraverso onde radio verso un satellite di trasmissione

Sicurezza

Nella sicurezza informatica o cyber security si definisce autenticazione il processo tramite il quale un computer, un software o un utente, verifica l’identità di un altro computer, software o utente che vuole comunicare attraverso una connessione.

La forma di autenticazione più semplice si fonda su nome utente (per identificare l’utente) e password (o parola d’ordine, per autenticare l’utente).

La password deve essere lunga a sufficienza, composta da lettere e numeri e non facilmente associabile alla vita dell’utente: quindi non usare il proprio nome, cognome, soprannome, data di nascita, ecc.

Se composta da:

- 1 carattere numerico (0...9):

ho 10^1=10 combinazioni - 2 caratteri, numeri e lettere minuscole o maiuscole: ho 10 + 26, 36^2=1.296 combinazioni

- maiuscole, minuscole e numeri le combinazioni aumentano: es. per Ad31L7eP:

ho 26 lettere maiuscole + 26 minuscole + 10 numeri 62^8= 281.474.976.710.656 (281.000 miliardi) combinazioni

Aggiungere simboli per aumentare le combinazioni

Evitare di condividere la password e modificarla con regolarità .

Tool per misurare la sicurezza di una password: www.passwordmeter.com

Copia di sicurezza (Backup)

Esempi di cause che possono portare alla perdita di dati:

- furto del dispositivo

- danneggiamento dell’hard disk per sbalzi di tensione, incendi, allagamento, sabotaggio, imperizia dell’utente, virus informatici

È quindi importante avere una copia di sicurezza (backup) dei dati che permetta di ricostruirli in caso di perdita. Fare il backup significa copiare tutti i dati del sistema su di una memoria esterna.

È possibile impostare un programma di copia in modo che questa avvenga automaticamente a scadenze regolari quando il computer rimane acceso ma non viene utilizzato (evita dimenticanze e rallentamenti).

Caratteristiche fondamentali di un backup efficiente:

dove conservare le copie in un luogo diverso da quello di installazione dell'elaboratore: un ladro o un incendio porterebbero a una perdita irrecuperabile. Bisogna conservare le copie in zone differenti dell'abitazione/ufficio, se possibile anche in edifici diversi. Una possibilità è utilizzare i servizi di Cloud Storage come DropBox.

frequenza delle copie se si usa il computer sporadicamente una copia di sicurezza mensile è sufficiente. In caso di uso giornaliero, bisogna effettuare copie settimanalmente. In ambito lavorativo, se si inseriscono quotidianamente dati importanti, diventa necessario effettuare quotidianamente anche i backup.

Una banca effettua dei backup delle proprie transazioni praticamente in tempo reale.

Esistono full backup, incremental backup e differential backup.

Malware

Malware è l'abbreviazione di "malicious software", software dannoso ed è un qualsiasi tipo di software indesiderato che viene installato senza un adeguato consenso. Lo scopo di un malware è creare danni al software (e hardware) del computer o ai dati dell’utente del pc: rovinare un sistema operativo, compromettere funzioni del computer, compiere, all’insaputa dell’utente, azioni illegittime con il computer (ad esempio, inviare e-mail dall’account di posta del pc o attaccare altri computer), prelevare o danneggiare i dati, modificare le connessioni, raccogliere vari tipi di informazioni personali, installare software all’insaputa, e reindirizzare ad altre pagine internet indesiderate, ecc.

Per malware si intende l’intera tipologia dei software dannosi. Un virus è un tipo di malware che ha la caratteristica di replicarsi infettando l'intero computer e quelli a cui sono collegati: un virus, per infettare il PC, necessita dell’intervento umano come il doppio clic di mouse su un file o su un’immagine in internet. Da quel momento darà inizio al contagio.

È possibile infettare un computer attraverso una chiave USB, un CD o ogni altro strumento di memorizzazione rimovibile, oppure utilizzando le reti informatiche.

Bisogna prestare attenzione soprattutto quando scaricano file e programmi da internet, specialmente da siti poco conosciuti, e alle e-mail con allegati.

Alcuni esempi di malware

Virus: programma che si attiva e si diffonde in modo indipendente dalla volontà dell'utente per danneggiare i dati o i programmi dei destinatari, oppure infettare altre applicazioni, modificandole e includendovi una copia di se stessi.

In genere i virus si nascondono per un certo tempo e durante questo periodo, chiamato letargo, controllano tutti gli eventi del sistema operativo o quelli legati all'utente. Quando si verifica l'evento atteso, per esempio viene aperto un determinato file, il virus inizia la sua azione.

La vita di un virus informatico si svolge in tre fasi: trasmissione (infetta uno o più file del computer), riproduzione (copia se stesso nel sistema) e alterazione (svolge il suo compito)

Worm (verme): modifica il sistema operativo in modo da essere eseguito automaticamente ogni volta che viene acceso il sistema, rimanendo attivo per tutta la durata di tempo, fin quando non si spegne il computer. Si muove quindi senza bisogno di intervento esterno. È in grado di replicarsi come fa un virus, ma non ha bisogno di attaccarsi ad altri file eseguibili dato che usa internet per potersi riprodurre rapidamente. Uno dei mezzi per il contagio è la posta elettronica: il worm invia email ai contatti memorizzati allegando un file infetto. Il loro scopo è rallentare il sistema con operazioni inutili o dannose

Trojan Horse (cavallo di Troia): file nascosto all'interno di programmi di utilizzo comune (es. un gioco gratuito disponibile in rete che una volta eseguito, senza che l’utente ne sia a conoscenza, installa il codice trojan nascosto nel programma: questo codice lavora in background nel sistema con lo scopo di danneggiarlo o di rubare informazioni). Non possiedono funzioni di auto-replicazione, quindi per diffondersi devono essere consapevolmente inviati alla vittima

Rootkit (equipaggiamento per amministratore): software capace di controllare un computer locale o remoto, nascondendosi. In questo modo un hacker può accedere e impossessarsi del computer di un utente e usarlo per i suoi scopi: rubare i dati, utilizzare il computer per attaccare altri sistemi, ecc. Non sempre un rootkit è un software maligno. Può essere regolare come parte di un software legittimo, ad esempio per il controllo remoto di un PC da parte di un centro di assistenza

Backdoor (porta sul retro): consentono di superare le procedure di sicurezza, attivate dal computer per entrare nel sistema. Invece, se sono installate automaticamente da malware, permettono l’ingresso di utenti malintenzionati che possono utilizzare il PC con il controllo remoto senza che il proprietario ne sappia nulla. Non sempre una backdoor è un software maligno. Può essere regolare se queste porte sono state create per agevolare la manutenzione o il controllo remoto del PC da utenti autorizzati, es. centro assistenza di una software house che opera in remoto per adeguare online un programma acquistato presso di loro

Adware (software sovvenzionato da pubblicità, advertising-supported software): propone messaggi pubblicitari, non richiesti dall’utente, attraverso finestre popup o durante il processo di installazione di un software. L’apertura di continui popup pubblicitari può rallentare le prestazioni del computer. Altri adware modificano le pagine HTML proposte dal browser per includere link e messaggi pubblicitari propri. Molti adware inoltre comunicano le abitudini di navigazione dell'utente a server remoti, violando la privacy

Spyware (software spia): non attacca il computer per danneggiarli, ma, durante l’attività al PC, raccoglie e trasferisce dati e informazioni dell’utente del PC, come password, numero di carta di credito, acquisti online, abitudini di navigazione, chiaramente senza il consenso. Le informazioni sono vendute ad aziende per effettuare della pubblicità mirata. Le informazioni carpite possono andare dalle fino alle password e alle chiavi crittografiche di un utente

Botnet (rete di robot): consentono ad hacker malintenzionati (botmaster) di controllare il sistema da remoto: in questo modo il computer può iniziare a svolgere operazioni a insaputa del proprietario: si può far parte di una botnet senza neanche saperlo. Più computer infettati e controllati formano una botnet: se un computer diventa parte di una botnet, potrebbe rallentare ed essere completamente in balia di hacker.

Chi è in possesso di una botnet può far svolgere qualsiasi azione a ogni singolo computer infetto: inviare messaggi email indesiderati, diffondere virus, attaccare in massa computer e server. Infatti, una botnet è formata da un numero elevato di computer, addirittura milioni di PC. Con un tale esercito si può sferrare un attacco in sincronia (DDos, Distributed Denial Of Service) contro server aziendali

Keylogger: registra tutto quello che un utente digita sul suo computer rendendo così possibile il furto di password o di dati che potrebbero interessare qualcun altro. Il computer non si accorge della presenza del keylogger e il programma non causa rallentamento del pc. Generalmente i keylogger vengono installati sul computer dai trojan o dai worm, in altri casi invece il keylogger viene installato sul computer da una persona che può accedere al PC o attraverso l'accesso remoto. I keylogger possono essere di tipo hardware, inserito dentro la tastiera o collegato al cavo tra tastiera e PC, o software

Dialer: modifica i parametri della connessione internet per impostarla verso numeri telefonici molto costosi. L’utente si troverà di fronte a inspiegabili aumenti delle bollette telefoniche. Chi utilizza una linea ADSL non corre alcun rischio dato che non è prevista la connessione remota

Hijacker: si appropriano di applicazioni di navigazione in rete (browser) e causano l'apertura automatica di pagine web indesiderate

Scareware: spesso fanno installare malware che si finge antivirus

Rabbit: esauriscono le risorse del computer creando copie di sé stessi a grande velocità

File batch: hanno estensione .bat; non sono veri e propri malware, ma file di testo interpretati dal sistema come azioni da eseguire, es. formattare il computer

Ransomware: cripta tutti i dati presenti su un disco; poi, per ottenere la chiave di cifratura e decrittografare il computer, bisogna pagare il cracker che ha infettato il PC

Bomba logica: fa sentire i suoi effetti maligni al verificarsi di determinate condizioni fissate dal cracker.

Zip Bomb: si presenta come un file compresso di piccole dimensioni, quando l’utente lo esegue si espande fino a occupare anche tutto lo spazio su disco rigido

Software antivirus

Per combattere il software maligno occorrono programmi appositi: gli antivirus e antimalware. Normalmente è sottointeso che un programma antivirus è anche antimalware: nella descrizione del prodotto è indicato da quali tipologie di intrusione protegge.

Esistono tanti antivirus, gratuiti o a pagamento, con diversi livelli di sicurezza e affidabilità, es. Microsoft Security Essential (MSE). In generale gli antivirus hanno un sistema di protezione real time: operano una scansione continua mentre si naviga nel web, quando si installano delle applicazioni e quando si apre un file. Ma tutti prevedono la possibilità di effettuare una scansione manuale.

Se l’antivirus rileva del software dannoso interviene automaticamente per rimuoverlo e invia una notifica all’utente. In altri casi segnala la presenza di software potenzialmente pericoloso e lascia all’utente la scelta di rimuovere il file o consentire la sua presenza. Può, in alternativa, mettere l’elemento in quarantena. Il file viene spostato in un’altra posizione nel computer e non verrà eseguito fino a quando non verrà consentito o rimosso.

Dato che ogni giorno vengono creati nuovi malware gli antivirus attuali prevedono l’aggiornamento in automatico. A volte può capitare che, per eccesso di zelo, un antivirus segnali come pericoloso un file totalmente innocuo (falsi positivi), ad esempio per la presenza di macro costruite dall’utente.

Hacking, Kracking e Hacking etico

Hacker - pirata informatico: indica chi, nascostamente, si introduce in computer altrui per spiare o manomettere dati e programmi senza averne l’autorizzazione

Se la violazione di un sistema da parte di un hacker comporta un vantaggio personale o un uso delle risorse per proprio lucro, si parla di Kracking.

Hacking etico: competenze di un hacker usate a fin di bene per monitorare la sicurezza dei sistemi e delle reti informatiche al fine di evitare l'abuso da parte di malintenzionati. In pratica è permesso l’attacco al sistema di sicurezza di un computer da parte dei proprietari per rilevarne le vulnerabilità.

Bug (baco): errore nella scrittura di un software

Ingegneria sociale: acquisizione di informazioni riservate direttamente dalle persone coinvolte nei sistemi informatici dell’azienda guadagnando la loro fiducia con l’inganno.

Firewall

Una tecnica di protezione per impedire l’accesso a una rete è l’utilizzo di un firewall (muro di fuoco), cioè un software, un hardware o un computer posto fra la rete locale e l’esterno. Il firewall impedisce l’accesso alla rete agli utenti non autorizzati applicando dei filtri ai dati in entrata e in uscita, aggiungendo un programma all'elenco di quelli consentiti o aprendo una porta.

In Windows si accede al firewall attraverso il Pannello di controllo.

Maggiore è il numero di programmi consentiti o di porte aperte nel firewall, maggiori sono le opportunità per i pirati informatici o per il software dannoso di utilizzare una di tali aperture per diffondere un worm, accedere ai file o utilizzare il computer per diffondere software dannoso ad altri utenti.

Benessere di un utente o di un dispositivo

Utente: effettuare pause regolari, assicurare una corretta illuminazione e postura.

Dispositivo: risparmio energetico quali impostazione dello spegnimento automatico, dell’illuminazione dello schermo, della modalità di sospensione.

Sapere che computer, dispositivi elettronici, batterie, carta, cartucce e toner delle stampanti dovrebbero essere riciclati.

Opzioni per migliorare l’accessibilità: software di riconoscimento vocale, screen reader, zoom, tastiera su schermo, contrasto elevato.

Parte pratica

- Accendere un computer e collegarsi in modo sicuro, utilizzando un nome utente e una password

- Scollegarsi, spegnere, riavviare un computer impiegando la relativa procedura corretta dalla barra delle applicazioni.

Riavvia: in questo caso il computer si spegne e si riavvia subito.

Sospendi: sospende l’utilizzo del computer lasciandolo in una modalità di basso consumo. Per riprendere l’attività basta fare un clic sul pulsante di accensione.

Ibernazione: progettato per i portatili. Mentre la sospensione salva in memoria le impostazioni e il lavoro e utilizza una quantità ridotta di energia, l'ibernazione salva sul disco rigido i documenti e i programmi aperti e spegne (quasi) il computer. Tra tutti gli stati di risparmio energia disponibili in Windows, l'ibernazione implica il minor consumo di energia - Illustrare lo scopo del desktop e della barra delle applicazioni

- Riconoscere le icone più comuni, quali quelle che rappresentano file, cartelle, applicazioni, stampanti, unità disco, collegamenti/alias (sono le icone che presentano in basso a sinistra una freccia nera su sfondo bianco), cestino dei rifiuti

- Selezionare e spostare le icone:

per selezionare usare CTRL, SHIFT (o MAIUSC) o disegnare un riquadro con il sinistro del mouse

per muovere un’icona tenere premuto il tasto sinistro del mouse sull’icona da spostare e trascinarla nella nuova posizione oppure trascinarla con il tasto destro premuto e scegliere la voce desiderata dal menu che si apre quando si rilascia il mouse - Creare, rinominare, spostare, eliminare un collegamento/alias

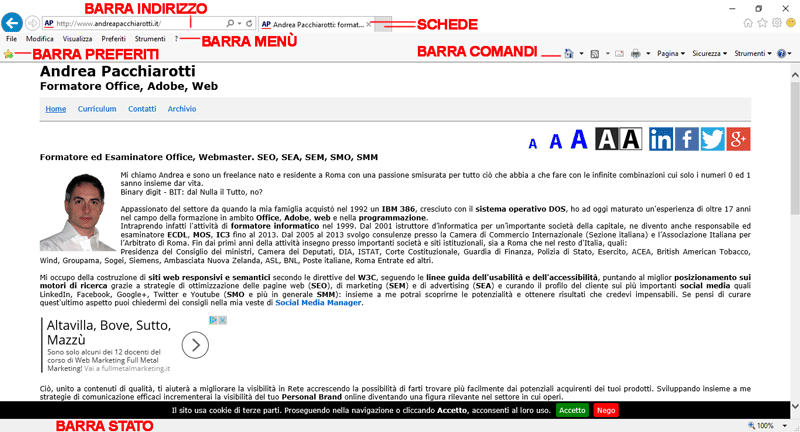

- Identificare le diverse parti di una finestra: barra del titolo, barra dei menu, barra degli strumenti, barra multifunzione, barra di stato, barra di scorrimento

Interfaccia finestra Windows - Aprire, ridurre a icona, espandere, ripristinare alle dimensioni originali, massimizzare, ridimensionare, spostare, chiudere una finestra.

Pulsante di chiusura: il pulsante X chiude la finestra

Pulsante Ingrandisci/Ripristina: permette di vedere la finestra a dimensione massima (in questo caso il pulsante è un quadrato), o a dimensione ridotta (in questo caso il pulsante è un doppio quadrato sovrapposto).

Pulsante di riduzione ad icona: il pulsante - pone la finestra chiusa sulla Barra delle applicazioni, ma non scompare come nel caso del pulsante di chiusura.

Se non si ha la finestra a dimensione massima la si può: - ridimensionare a piacimento portando il mouse vicino ai bordi della finestra e quando la freccia diventerà nera a doppia punta si potrà portarla verso l’interno o l’esterno della finestra stessa.

- spostare portando la freccia del mouse all’interno della barra del titolo e tenendo premuto il tasto sinistro del mouse e muovere il mouse.

- Passare da una finestra ad un’altra.

Si può passare da una finestra dalle frecce che vanno indietro, avanti e verso il basso presenti in alto a sinistra oppure dalla barra delle applicazioni o infine anche utilizzando i tasti ALT e TAB della tastiera tenendo premuto prima il tasto ALT e poi con singole pressioni del tasto TAB per far apparire una finestra simile alla seguente:

Alt+Tab Windows

Continuando a tener premuto il tasto ALT, con singole pressioni del tasto TAB si passa dall’icona di una finestra all’altra. Quando si rilascia il tasto ALT si avrà in primo piano la finestra prescelta. - Utilizzare le funzioni di Guida in linea disponibili.

F1 da tastiera oppure l’icona del punto interrogativo posta in alto a destra presente in una finestra o Start/Guida in linea - Visualizzare le informazioni di base del computer: nome e versione del sistema operativo, RAM installata.

Tasto destro del mouse sull’icona Risorse del computer presente sul Desktop e scegliere la voce Proprietà oppure entrare nel Pannello di controllo e aprire l’icona Risorse del computer. - Modificare la configurazione del desktop del computer: data e ora, volume audio, sfondo, risoluzione.

Aprendo il Pannello di controllo o per Data e Ora e Volume audio dalla barra delle applicazioni se presenti e per lo Sfondo e la Risoluzione dal tasto destro del mouse sul Desktop - Modificare, aggiungere, eliminare una lingua della tastiera. Modificare la lingua predefinita.

Aprendo il Pannello di controllo o dalla barra della lingua se presente sulla barra delle applicazioni - Chiudere un’applicazione che non risponde.

Eseguire la combinazione da tastiera CTRL+ALT+CANC per aprire il programma Gestione attività che permette di controllare i processi in esecuzione oppure tasto destro sulla barra delle applicazioni e scegliere Gestione attività nel menù che compare. - Installare, disinstallare un’applicazione.

Dal Pannello di controllo - Collegare un dispositivo (chiavetta USB, fotocamera digitale, riproduttore multimediale) a un computer. Scollegare un dispositivo impiegando la procedura corretta.

Per scollegare utilizzare la zona destra della barra delle applicazioni

Per formattare una chiavetta utilizzare Risorse del computer o Esplora risorse - Catturare l’immagine dello schermo, della finestra attiva.

Stamp e poi incolla per prendere tutta l’immagine dello schermo oppure Alt+Stamp per prendere solo la finestra attiva - Operare con il testo

Taglia, Copia e Incolla da tastiera, tasto destro del mouse, barra e drag and drop - Aprire, chiudere un’applicazione di elaborazione di testi. Aprire, chiudere file

- Inserire del testo in un documento

- Copiare, spostare del testo in un documento, tra documenti aperti. Incollare un’immagine dello schermo in un documento

- Salvare e assegnare un nome a un documento

- Stampare

- Installare, disinstallare una stampante. Stampare una pagina di prova.

Dal Pannello di controllo - Impostare la stampante predefinita a partire da un elenco di stampanti installate sul computer.

Dal Pannello di controllo - Stampare un documento usando un’applicazione di elaborazione testi

- Visualizzare, interrompere, riavviare, eliminare un processo di stampa.

Sospendi: la stampa è sospesa nel punto in cui è arrivata

Riprendi: si riprende il processo di stampa dal punto in cui era stata sospesa

Riavvia: la stampa ricomincia dall’inizio - Comprendere come un sistema operativo organizza le unità disco, le cartelle, i file in una struttura gerarchica. Sapersi muovere tra unità, cartelle, sottocartelle, file

- Visualizzare le proprietà di file, cartelle/directory, quali nome, dimensioni, posizione.

Icona o tasto destro del mouse - Modificare la visualizzazione per presentare file e cartelle come titoli, icone, lista/elenco, dettagli.

Icona o tasto destro del mouse - Riconoscere i file di tipo più comune, quali testo, foglio elettronico, presentazione, PDF, immagine, audio, video, file compresso, file eseguibile.

- Aprire un file, una cartella, un’unità

- Individuare buoni esempi nell’attribuzione di nomi a cartelle, file: utilizzare nomi significativi per cartelle e file per renderne più semplice il recupero e l’organizzazione

- Creare una cartella.

Icona o tasto destro del mouse - Rinominare un file, una cartella.

Icona o tasto destro del mouse - Cercare file per proprietà: nome completo o parziale, usando caratteri jolly (* e ?) se necessario, contenuto, data di modifica.

Il ? sostituisce un singolo carattere, mentre l'asterisco * un numero indefinito di caratteri - Visualizzare un elenco di file usati di recente

- Selezionare file, cartelle singolarmente o come gruppo di file adiacenti o non adiacenti

- Disporre i file in ordine crescente, decrescente per nome, dimensione, tipo, data di ultima

- Copiare, spostare file, cartelle tra cartelle e tra unità

- Eliminare file, cartelle collocandoli nel cestino. Ripristinare file, cartelle nella rispettiva posizione originale

- Svuotare il cestino

- Visualizzare lo spazio disponibile in un supporto di memoria.

Risorse del computer - Comprendere lo scopo della compressione di file, cartelle. Comprimere file, cartelle.

Tasto destro del mouse sull’oggetto da comprimere e scegliere Invia a/Cartella compressa - Estrarre file, cartelle compressi in una posizione su una unità di memorizzazione.

Tasto destro del mouse sull’oggetto da decomprimere

Modulo 1 Domande e risposte

Le risposte corrette sono in grassetto corsivo

1. Quale tra le seguenti non è una periferica di input?

O Scanner

O Digitalizzatore vocale

O Sintetizzatore vocale

O Mouse

2. L’unità di input è:

O Un dispositivo hardware per immettere dati nel computer

O Un dispositivo hardware collegato al computer

O Un’interfaccia software per immettere i dati nel computer

O Un sistema di registrazione dei dati

3. Per autostrada dell’informazione si intende:

O Una rete di trasmissione globale e con grande capacità trasmissiva (es. Internet)

O Il cablaggio delle autostrade

O Il sistema di visualizzazione delle informazioni sul traffico lungo le autostrade

O Il sistema di soccorso installato sulle autostrade

4. In quale di questi casi il computer non è più efficace di una persona?

O Per trattare grandi quantità di dati

O Per svolgere calcoli complessi

O Per trattare problemi non previsti

O Per trattare dati multimediali

5. Quali tra queste affermazioni è corretta?

O La RAM è una memoria volatile

O La RAM e la ROM sono memorie volatili

O La RAM e la ROM non sono memorie volatili

O La ROM è una memoria volatile

6. Le due componenti fondamentali della CPU sono:

O Unità di controllo e ALU

O ROM e RAM

O Unità di input e di output

O Unità centrale ed unità periferica

7. Quali tra questi tipi di computer permettono a più utenti di lavorare contemporaneamente?

□ Network computer

□ Minicomputer

□ Mainframe

□ Laptop computer

8. Quali delle seguenti affermazioni sono corrette? Il computer è:

□ Preciso e veloce

□ Lento

□ Versatile

□ Creativo

9. In uno schermo, i pixel misurano:

O La dimensione

O La gamma di colori

O La risoluzione

O La luminosità

10. Le dimensioni di uno schermo video si misurano in:

O Pollici

O Hertz

O Punti

O Centimetri

11. Nei confronti di un hard disk, la RAM è:

O Meno costosa

O Più veloce

O Più capace

O Ugualmente veloce e capace

12. Un programma è un insieme di:

O Record

O Campi

O Dati

O Istruzioni

13. Quali tra questi software non è un sistema operativo?

O Office

O Windows

O Unix

O Linux

14. Per commercio elettronico si intende:

O L’uso del computer nella vendita di beni e servizi

O La vendita di computer

O La vendita di apparecchiature elettroniche

O L’uso di Internet nella vendita di beni e servizi

15. In quali delle seguenti situazioni il computer può operare senza l’intervento umano?

□ Nel controllo e gestione di strumenti di laboratorio

□ Nel monitoraggio ambientale

□ Nella gestione delle casse di un supermercato

□ Nell’automazione delle linee di produzione

16. La GUI è:

O Un’interfaccia grafica software

O Un’interfaccia hardware

O Un dispositivo per le applicazioni multimediali

O Un programma di desktop publishing

17. Quale tra i seguenti non è un programma di tipo general purpose?

O Foglio di calcolo elettronico

O Gestore di testi

O Gestore di presentazioni

O Gestore di magazzini

18. Quali tra i seguenti pacchetti applicativi non è tipico dell’industria?

O Gestione della produzione

O Word Processing

O CAD

O CAM

19. Un compilatore è:

O Una unità periferica

O Un’interfaccia utente

O Un dispositivo hardware

O Un programma

20. Quali delle seguenti affermazioni sono corrette? Il BIOS:

□ È memorizzato nella ROM ed è un firmware

□ Significa Based Input Output System

□ È indispensabile per l’avviamento del computer

□ Può essere sostituito dal supervisore

21. Arpanet è:

O Il primo prototipo della rete Internet

O Un motore di ricerca in Internet

O Una rete concorrente di Internet

O Un browser per l’accesso a Internet

22. Internet è un esempio:

O Di Networking

O Di rete LAN

O Di entrambe le reti

O Di nessuna delle due reti

23. Quali tra le seguenti non è un'unità periferica?

O Microfono

O Mouse

O ROM

O Stampante

24. Quali sono i vantaggi della posta elettronica rispetto ad un messaggio telefonico?

O È asincrona, cioè non in tempo reale

O È più veloce

O Lascia documentazione scritta

O Consente informazioni multimediali

25. Per inviare un fax, il computer deve essere collegato:

O ad Internet

O ad una speciale rete di trasmissione fax

O alla rete telefonica

O alla rete ISDN

26. Quali tra le seguenti sono apparecchiature specializzate per le reti?

O Router

O Pop

O Smtp

O P2P

27. 1 Kilobyte è pari a:

O 1.000 byte

O 1.024 byte

O 1.000.000 di byte

O 1.024 Megabyte

28. Il groupware è:

O Un tipo di rete locale

O Il software distribuito in forma gratuita

O Il software di pubblico dominio

O Il software specializzato per il lavoro di gruppo

29. Una smart card contiene:

O Un modem

O Un microchip

O Una limitata quantità di memoria

O Una interfaccia grafica

30. Quale tra le seguenti non è una fase di una trasmissione in TCP/IP?

O Suddivisione del messaggio in pacchetti di lunghezza fissa

O Aggiunta al pacchetto dell’indirizzo del mittente

O Aggiunta al pacchetto dell’indirizzo del destinatario

O Individuazione di un percorso sul quale inviare tutti i pacchetti nella giusta sequenza

31. Quali tra i seguenti programmi appartengono all’area dell’Automazione d’Ufficio?

□ Elaborazione di testi

□ Progettazione assistita da computer

□ Foglio di calcolo elettronico

□ Istruzione assistita da computer

32. Per home banking si intende:

O La serie di applicazioni gestite all’interno della banca

O Un particolare tipo di banca dedicata al cliente famiglia

O L’accesso via Internet ai servizi della banca

O La banca dati di una banca messa a disposizione degli utenti

33. Il codice a barre, nei supermercati, viene utilizzato per registrare:

O Il dimensioni del prodotto

O L’identificazione del prodotto

O La data di scadenza del prodotto

O La collocazione del prodotto sugli scaffali

34. L’acronimo OCR significa:

O Optimize Character Research

O Optical Character Recognition

O Optical Character Research

O Optimise Character Recognition

35. Un programma di tipo general purpose:

O Svolge compiti ben individuati

O È in grado di svolgere in modo autonomo molti tipi di compiti

O Per svolgere un determinato compito deve essere istruito dall’utente

O Svolge le funzioni di software di base

36. In un posto di lavoro ergonomico:

O È opportuno che l’illuminazione sia artificiale

O È opportuno che la luce sia naturale

O È importante che la luce non provochi riflessi sullo schermo

O È sufficiente che la luce illumini la tastiera

37. I vantaggi di una LAN sono la possibilità di:

□ condividere archivi e risorse

□ formattare l’HD meno frequentemente

□ lavoro di gruppo

□ ottenere una deframmentazione più veloce

38. Quali delle seguenti affermazioni non sono corrette?

□ Il computer per lavorare deve sempre disporre del sistema operativo

□ Per liberare spazio su disco, è possibile cancellare temporaneamente il sistema operativo

□ Per cambiare il sistema operativo è sempre necessario cambiare il computer

□ Ogni sistema operativo ha requisiti minimi di memoria e di potenza, per poter lavorare

39. Quali tra i seguenti non sono motori di ricerca?

□ Virgilio

□ Internet Explorer

□ Yahoo

□ Google Chrome

40. Quali strumenti possono essere usati per proteggere i dati da accessi non autorizzati?

□ Un firewall

□ Un sistema di ripristino dati

□ L’uso di password

□ Un sistema di backup

41. Quali delle seguenti applicazioni usano abitualmente la multimedialità?

□ Autoistruzione

□ Spreadsheet

□ Contabilità

□ Presentazioni

42. Quali delle seguenti affermazioni sono corrette? La linea ISDN:

□ È di tipo analogico

□ È di tipo digitale

□ È la normale rete telefonica

□ È una rete che garantisce buone prestazioni

43. Quali di queste situazioni consentono di avere un posto di lavoro sicuro?

□ Utilizzo di spine multiple per collegare tutte le apparecchiature su un’unica presa elettrica

□ Uso di una ciabatta per i collegamenti elettrici con un impianto elettrico di messa a terra

□ Impianto elettrico senza necessità di messa a terra

□ Isolamento del posto di lavoro da fonti di calore ed umidità

44. Quali dei seguenti dispositivi possono essere utili per i portatori di handicap?

□ Riconoscimento vocale

□ Tastiera Braille

□ Scanner

□ Plotter

45. Nelle reti la massima velocità di trasmissione si ha:

O Nelle reti geografiche

O Nelle reti metropolitane

O Nelle reti locali

O Nelle reti di tipo networking

46. In ogni singolo collegamento peer to peer:

□ Il collegamento è tra uno e più utenti

□ Il collegamento è tra due utenti

□ È necessario che ogni utente sia individuato da un indirizzo

□ La trasmissione avviene sempre tra due utenti

47. Quale di queste operazioni non è finalizzata alla protezione dei dati su un disco?

O Uso di programmi antivirus

O Operazioni di backup

O Crittografia

O Formattazione periodica del disco

48. Per backbone si intende:

O Una dorsale di rete, ad alta velocità

O La rete di connessione tra un utente ed il suo Internet Provider

O Una rete locale a bassa velocità

O Una rete telefonica ad alte prestazioni

49. Quali tra i seguenti sono programmi applicativi tipici del marketing?

O Simulazione

O Progettazione assistita

O Analisi what...if

O Istruzione assistita

50. Netiquette è:

□ Il galateo della rete

□ Un servizio di Internet

□ Una serie di regole comportamentali per gli utenti di Internet

□ Un browser di Internet

51. Quali dei seguenti fattori sono importanti in un posto di lavoro ergonomico?

□ Stabilità della sedia

□ Schermo video antiriflesso

□ Colore della sedia

□ Sedia con schienale non regolabile

52. L’acronimo FTP indica:

O Un servizio Internet

O Un protocollo di trasmissione

O Entrambi

O Nessuno dei due

53. Quali delle seguenti aree sono tipiche del servizio Intranet?

□ Rapporti clienti-fornitori

□ Sistema di pagamenti interbancario

□ Commercio elettronico

□ Acquisizione degli ordini dalla rete commerciale

54. Un libro elettronico è:

□ Un libro su un qualsiasi supporto digitale

□ Un libro registrato su CD o DVD

□ Un libro distribuito via Internet

□ Un libro cartaceo

55. Quali tra i seguenti sono i vantaggi del CBT?

□ Abbassamento dei costi

□ Personalizzazione dei piani di apprendimento

□ Completezza dei test di autovalutazione

□ Qualità didattica

56. Quali delle seguenti affermazioni sono corrette? La legge punisce:

O Esclusivamente la distribuzione non autorizzata di software a fini di lucro

O Esclusivamente la distribuzione non autorizzata di software

O Esclusivamente la detenzione non autorizzata di software

O Sia la detenzione che la distribuzione, non autorizzate, di software

57. L’acronimo URL significa:

O Universal Report Language

O Universal Record Locator

O Uniform Resource Locator

O Uniform Resolution Language

58. Quali tra i seguenti possono essere inconvenienti derivanti da un posto di lavoro non ergonomico?

□ Svogliatezza

□ Dolori muscolari

□ Stanchezza

□ Emicrania

59. Quali delle seguenti affermazioni, relative al software su licenza d’uso, sono corrette?

□ Viene distribuito a pagamento

□ Il pagamento può essere una tantum o ricorrente

□ Il programma può essere copiato senza alcuna limitazione

□ È permesso fare solo copie di backup

60. L’antivirus è:

O Un dispositivo hardware

O Un programma

O Un sistema hardware e software

O Una banca dati contenente tutti i virus noti

MODULO 2 Online Essentials

Crittografia

Tecnica per cifrare un messaggio rendendolo incomprensibile alle persone non autorizzate a leggerlo. La cifratura si compone di un algoritmo (per codificare e decodificare) e una chiave per leggere il testo.

Certificato digitale

Corrispondente elettronico di un documento cartaceo. Comprova la propria identità o il diritto di accesso a determinati servizi.

Sono emessi da un’Autorità di Certificazione e firmati con la chiave privata fornita da questo ente.

Utilizzabili per tutte quelle operazioni da svolgere in sicurezza (es. commercio elettronico, trasferimenti di fondi).

Controllo dell’uso di Internet

Servizi internet: ricerca informazioni, acquisti, formazione, pubblicazione, e-mail, e-banking, servizi della pubblica amministrazione, intrattenimento, comunicazione. Sicurezza: effettuare acquisti da siti web noti e di buona reputazione, evitare la comunicazione non necessaria di informazioni personali e finanziarie, scollegarsi dai siti web tramite Logout quando presente.

È importante valutare criticamente le informazioni online e individuare i fattori che determinano la credibilità di un sito web (autore, riferimenti, aggiornamento del contenuto).

Pannello di controllo Account utente e protezione famiglia Imposta Controllo genitori per qualsiasi utente.

Cookie

sono file di testo di piccole dimensioni inseriti dai siti Web nel computer allo scopo di archiviare informazioni sull'utente e sulle relative preferenze allo scopo di migliorare l'esplorazione dei siti web, ma alcuni cookie costituiscono un rischio per la privacy poiché memorizzano i siti visitati.

Copyright

Significa “diritto di copia” e riguarda la normativa (legge 633 del 1941 e successive modifiche) che garantisce il diritto d'autore, cioè la facoltà esclusiva dell'autore di diffondere la propria opera intellettuale (libro -anche su Amazon-, musica, opera d'arte, film e anche software). La normativa impedisce, a chiunque non sia autorizzato in base alla licenza di utilizzo, di duplicare e diffondere quanto protetto.

Non è necessario che un'opera sia registrata o che esponga il simbolo © per godere dei diritti d'autore. Pertanto l'unico modo di essere certi che un'opera sia libera, è che questo venga dichiarato nella licenza.

Comunità online o virtuali

Proteggersi durante le attività di comunità online (social Network, forum Internet, conferenze web, chat, videogiochi online ovvero gruppi di persone che interagiscono sfruttando i servizi messi a disposizione dalla rete): impostare la privacy, limitare la disponibilità delle informazioni personali, usare messaggi privati quando è opportuno, disattivare le informazioni di geolocalizzazione, bloccare/segnalare utenti sconosciuti.

Pubblicare sul Web

Blog: sito web in cui i contenuti vengono visualizzati come post (articoli) in forma cronologica.

Microblog: pubblicazione costante di piccoli contenuti (Twitter).

Podcast: documento scaricabile, comunemente in formato audio o video, attraverso un programma chiamato aggregatore o feed reader.

Browser